Tecnologia

Migliorare la produttività lavorando da remoto: 4 tool indispensabili per lo smart working

Lo smart working si è trasformato nel giro di pochi anni da modello diffuso solo in poche realtà votate al progresso a valida alternativa di lavoro possibile per i grandi uffici. Tante le difficoltà incontrate dalle imprese che a questo cambiamento non erano pronte. Tra le problematiche principali emerse, le minori possibilità di interazione tra…

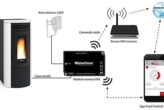

Altro in: Da non perdere, TecnologiaStufe a Pellet WiFi: Tecnologia applicata per la massima efficienza energetica

Una stufa a pellet è un dispositivo progettato per generare calore sfruttando pellet di legno come combustibile principale. Questi piccoli cilindri di legno compresso sono realizzati attraverso il riciclo di scarti di lavorazione del legno, rendendo le stufe a pellet una scelta eco-friendly. La loro forma compatta e uniforme consente una combustione efficiente e controllata….

Altro in: Da non perdere, WiFiReltime lancia i dispositivi 5G come nodi validatori di blockchain Layer-1

Reltime AS, fornitore di servizi su piattaforma Web3, ha annunciato di aver realizzato con successo il test pilota che ha coinvolto l’utilizzo di dispositivi mobili 5G come nodi validatori nella sua blockchain di Layer-1 Proof of Authority (PoA). Questo sviluppo innovativo apre nuove possibilità senza precedenti per applicazioni sicure e decentralizzate (dApps), consentendo un futuro…

Attacchi ransomware: il riscatto pagato finanzia altri nove attacchi

Il ransomware è una minaccia sempre più diffusa e pericolosa per le aziende e i governi di tutto il mondo. Trend Micro, leader globale di cybersecurity, ha condotto uno studio avanzato e completo sul mercato cybercriminale degli attacchi ransomware. I risultati indicano che il 10% delle organizzazioni che pagano il riscatto ai cybercriminali finanzia in…

Altro in: Notizie, TecnologiaCome mettere al sicuro le criptovalute

Sempre più persone nel mondo hanno compreso l’importanza e l’utilità delle criptovalute come riserva di valore, mezzo di pagamento e per le nuove tecnologie come gli NFT e il Web3. Sempre più importante è dunque avere un “luogo” dove mettere al sicuro al proprie criptovalute. La società francese Ledger ha sviluppato la serie di hardware…

Quanto vale il tuo sito hackerato?

Il team di Wordfence Threat Intelligence, uno dei migliori tool di sicurezza per WordPress, ha recentemente concluso un’indagine sui negozi online che vendono l’accesso a servizi compromessi dagli hacker. Mentre gli attaccanti coordinano e conducono affari principalmente attraverso i canali Telegram, i servizi e gli account compromessi sono di fatto una merce e l’accesso ad…

Altro in: Notizie, TecnologiaGli ambiti applicativi del serverless computing

In questo post cercheremo di fare luce su cosa sia il serverless computing, quali siano le principali differenze e somiglianze con il cloud computing, come possa essere un modello adatto a diversi tipi di applicazioni, quali siano i suoi principali vantaggi e svantaggi e come si sia evoluto finora. Differenze e somiglianze tra serverless e…

Altro in: Da non perdere, TecnologiaServer VPS, cosa sono e a cosa servono

VPS è un acronimo che significa Virtual Private Server, o in italiano server virtuale privato. Si tratta di una soluzione che consente di avere a disposizione un server valido e performante, senza dover spendere cifre elevate. A seconda del provider cui ci si rivolge è possibile avere a disposizione servizi diversi per il proprio VPS,…

Altro in: Da non perdere, TecnologiaiMicro Q2p: microscopio portatile per smartphone Android e iOS

Come vedete, sta sul polpastrello di un dito questo iMicro Q2p, un microscopio adatto a praticamente tutti gli smartphone più recenti, che può essere fissato senza difficoltà sopra l’obiettivo della fotocamera. Ha una capacità di ingrandimento che arriva a 800x, una risoluzione fino a 1 micron e una distorsione ridotta, analoga a quella di un…

Altro in: TecnologiaICT security, in che cosa consiste e perché non puoi più farne a meno

Le comunicazioni digitali all’interno dell’azienda sono ormai uno strumento fondamentale per la collaborazione e la condivisione delle informazioni. Ma quali sono i possibili pericoli a cui andiamo incontro nel momento in cui questi strumenti dovessero essere compromessi da un pirata informatico? La messa in sicurezza degli strumenti di comunicazione attraverso un’efficace strategia di ICT security…

Altro in: Da non perdere, Tecnologia

- Worldxs.net

- Massimizza la tua visibilità online con il DigitalMarketingManager.org: strategie efficaci per aumentare il traffico e le conversioni del tuo sito